![[주요정보통신기반시설 취약점 진단] U-02(상) 패스워드 복잡성 설정](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2Fs3eEv%2FbtsHLV9Dqul%2FAAAAAAAAAAAAAAAAAAAAAGISUG-y55UNByEnsPYG_vHPayuyrzYmWo2NLv073FeE%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3DLdBewxYoF5Y%252BecyrdFf5ejyUOU4%253D)

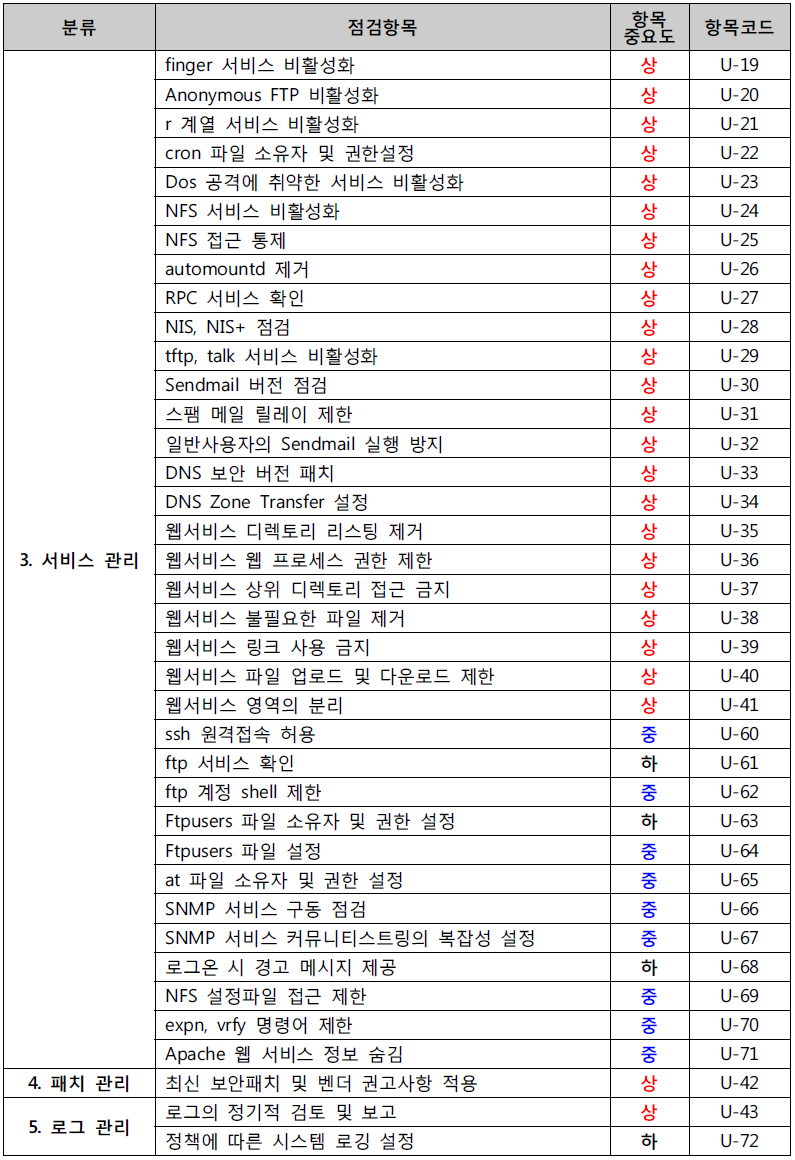

Unix 서버 취약점 분석·평가 항목

1. 계정 관리(U-01 ~ U-04, U-44 ~ U-54 -> 15개)

2. 파일 및 디렉터리 관리(U-05 ~ U-18, U-55 ~ U-59 -> 19개)

3. 서비스 관리(U-19 ~ U-41, U-60 ~ U-71 -> 35개)

4. 패치 관리(U-42 -> 1개)

5. 로그 관리(U-43, U-72 -> 2개)

|

|

1. 취약점 개요

1) 점검 내용

- 시스템 정책에 사용자 계정(root 및 일반 계정 모두 해당) 패스워드 복잡성 관련 설정이 되어 있는지 점검

2) 점검 목적

- 패스워드 복잡성 관련 정책이 설정되어 있는지 점검하여 비인가자의 공격(무작위 대입 공격, 사전 대입 공격 등)에 대비가 되어 있는지 확인하기 위함

3) 보안 위협

- 복잡성 설정이 되어있지 않은 패스워드는 사회공학적인 유추가 가능할 수 있으며, 암호화된 패스워드 해시값을 무작위 대입공격, 사전대입 공격 등으로 단시간에 패스워드 크랙이 가능함

4) 참고

- 패스워드 복잡성 : 사용자 패스워드 설정 시 영문(대문자, 소문자), 숫자, 특수문자가 혼합된 일정 길이 이상으로 패스워드를 설정하는 방법

2. 점검 대상 및 판단 기준

1) 대상

- Solaris, Linux, AIX, HP-UX 등

2) 판단기준

- 양호 : 패스워드 최소길이 8자리 이상, 영문·숫자·특수문자 최소 입력 기능이 설정된 경우

- 취약 : 패스워드 최소길이 8자리 이상, 영문·숫자·특수문자 최소 입력 기능이 설정되지 않은 경우

3) 조치 방법

- 계정과 유사하지 않은 8자 이상의 영문, 숫자, 특수문자의 조합으로 암호 설정 및 패스워드 복잡성 옵션 설정

3. 점검 및 조치 사례

1) OS 별 점검 파일 위치

| Solaris | /etc/default/passwd |

| Linux - RHEL5 | /etc/pam.d/system-auth |

| Linux - RHEL7 | /etc/security/pwquality.conf |

| AIX | /etc/security/user |

| HP-UX | /etc/default/security |

-> OS 별 점검 파일을 열어 패스워드 복잡도 관련 설정 확인 후 아래의 보안설정방법에 따라 설정을 변경함(최소길이, 특수문자, 숫자 포함 등 설정)

2) Solaris, Linux, AIX, HP-UX

<부적절한 패스워드 유형>

- 사전에 나오는 단어나 이들의 조합

- 길이가 너무 짧거나, Null(공백)인 패스워드

- 키보드 자판의 일련의 나열 ( ex. abcd, qwert, etc )

- 사용자 계정 정보에서 유추 가능한 단어들 ( ex. 지역명, 부서명, 계정명, 사용자 이름의 이니셜, root, rootroot, root123, admin 등 )

<패스워드 관리 방법>

- 영문, 숫자, 특수문자를 조합하여 계정명과 상이한 8자 이상의 패스워드 설정

다음 각 목의 문자 종류 중 2종류 이상을 조합하여 최소 10자리 이상 또는 3종류 이상을 조합하여 최소 8자리 이상의 길이로 구성

- 영문 대문자(26개)

- 영문 소문자(26개)

- 숫자(10개)

- 특수문자(32개)

- 시스템마다 상이한 패스워드 사용

- 패스워드를 기록해 놓을 경우 변형하여 기록

<패스워드 설정 파일 정리>

3) Solaris [10 이상 버전]

Step 1) 패스워드 복잡성 설정

#/etc/default/passwd 내용을 내부 정책에 맞도록 편집

DIGIT이나 SPECIAL이 설정되어 있을 경우 NONALPHA 설정 안 됨

4) Linux - RHEL5

Step 1) 패스워드 복잡성 설정 파일 확인

#/etc/pam.d/system-auth, /etc/login.defs 내용을 내부 정책에 맞도록 편집

Step 2) /etc/pam.d/system-auth 파일 설정

※ 패스워드 정책 설정 예시

# vi /etc/pam.d/system-auth

password requisite /lib/security/$ISA/pam_cracklib.so retry=3 minlen=8 lcredit=-1 ucredit=-1 dcredit=-1 ocredit=-1

5) Linux - RHEL7

Step 1) 패스워드 복잡성 설정 파일 확인

#/etc/security/pwquality.conf 파일 수정

※ 패스워드 정책 설정 예시

# vi /etc/security/pwquality.conf

password requisite pam_cracklib/so try_first_pass retry=3 minlen=8 lcredit=-1 ucredit=-1 dcredit=-1 ocredit=-1

※ 각 변수에 대한 설명 / 각 항목에서 -1 값은 반드시 해당하는 문자를 포함시켜야 함

6) AIX

Step 1) 패스워드 복잡성 설정 파일 확인

#/etc/security/user 파일 내용을 내부 정책에 맞도록 설정

7) HP-UX

Step 1) 패스워드 복잡성 설정

#/etc/default/security 내용을 내부 정책에 맞도록 편집

4. 조치 시 영향

- 패스워드 변경 시 Web, WAS, DB 연동 구간에서 문제가 발생할 수 있으므로 연동 구간에 미칠 수 있는 영향을 고려하여 적용 필요

'Security > KISA 주요정보통신기반시설 기술적 취약점 진단 가이드' 카테고리의 다른 글

| [주요정보통신기반시설 취약점 진단] U-05(상) root 홈, 패스 디렉터리 권한 및 패스 설정 (0) | 2024.06.05 |

|---|---|

| [주요정보통신기반시설 취약점 진단] U-04(상) 패스워드 파일 보호 (0) | 2024.06.05 |

| [주요정보통신기반시설 취약점 진단] U-03(상) 계정 잠금 임계값 설정 (1) | 2024.06.03 |

| [주요정보통신기반시설 취약점 진단] U-01(상) root 계정 원격 접속 제한 (2) | 2024.06.01 |

| [주요정보통신기반시설 취약점 진단] KISA에서 발간한 취약점 분석 가이드 (0) | 2024.06.01 |

개인 공부 목적으로 사용하는 블로그입니다 :)

포스팅이 좋았다면 "좋아요❤️" 또는 "구독👍🏻" 해주세요!

![[주요정보통신기반시설 취약점 진단] U-04(상) 패스워드 파일 보호](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FBeR9Y%2FbtsHPYsuPbR%2FAAAAAAAAAAAAAAAAAAAAACfYvpY_zXtrzB8ZY_RaDqTG1c6QLhHnI7f0MQE5g-dW%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3DCXHFecVljTtkqUyKK4p7yJFxdC0%253D)

![[주요정보통신기반시설 취약점 진단] U-03(상) 계정 잠금 임계값 설정](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FxCLda%2FbtsHML06UB3%2FAAAAAAAAAAAAAAAAAAAAAEKftH5Powh-S4xAm2mx9duF671zG79APT90gjE2QBJr%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3D7xNwlC2w5SXnE2EjONGyOEgwj%252FE%253D)

![[주요정보통신기반시설 취약점 진단] U-01(상) root 계정 원격 접속 제한](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FGnhIv%2FbtsHLNKAVNY%2FAAAAAAAAAAAAAAAAAAAAAODLvjim2xmjXrK3I-IXtWsPmgjgHFY1Rupg5Q1M8FDP%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3Dd0QO%252BzNDGupMDYjw7lwU2utee8I%253D)