![[주요정보통신기반시설 취약점 진단] U-01(상) root 계정 원격 접속 제한](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FGnhIv%2FbtsHLNKAVNY%2FAAAAAAAAAAAAAAAAAAAAAODLvjim2xmjXrK3I-IXtWsPmgjgHFY1Rupg5Q1M8FDP%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3Dd0QO%252BzNDGupMDYjw7lwU2utee8I%253D)

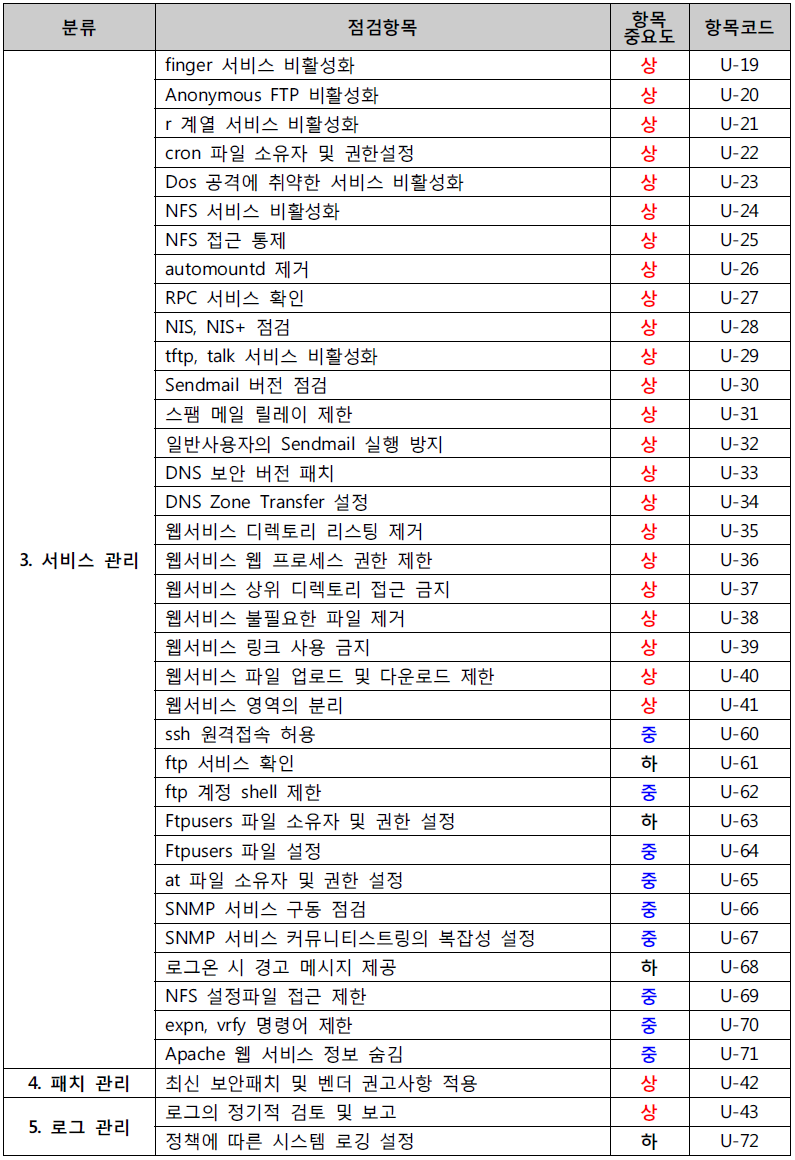

Unix 서버 취약점 분석·평가 항목

1. 계정 관리(U-01 ~ U04, U-44 ~ U-54 -> 15개)

2. 파일 및 디렉터리 관리(U-05 ~ U-18, U-55 ~ U-59 -> 19개)

3. 서비스 관리(U-19 ~ U-41, U-60 ~ U-71 -> 35개)

4. 패치 관리(U-42 -> 1개)

5. 로그 관리(U-43, U-72 -> 2개)

|

|

1. 취약점 개요

1) 점검 내용

- 시스템 정책에 root 계정의 원격 터미널 접속 차단 설정이 적용되어 있는지 점검

2) 점검 목적

- 관리자 계정 탈취로 인한 시스템 장악을 방지하기 위해 외부 비인가자의 root 계정 접근 시도를 원천적으로 차단하기 위함

3) 보안 위협

- root 계정은 운영체제의 모든 기능을 설정 및 변경이 가능하여(프로세스, 커널 변경 등) root 계정을 탈취하여 외부에서 원격을 이용한 시스템 장악 및 각종 공격으로(무작위 대입 공격) 인한 root 계정 사용 불가 위협

4) 참고

- root 계정 : 여러 사용자가 사용하는 컴퓨터에서 모든 기능을 관리할 수 있는 총괄권한을 가진 유일한 특별 계정. 유닉스 시스템의 루트(root)는 시스템 관리자인 운용 관리자(Super User)로서 윈도우의 Administrator 보다 높은 System 계정에 해당하며, 사용자 계정을 생성하거나 소프트웨어를 설치하고, 환경 및 설정을 변경하거나 시스템의 동작을 감시 및 제어할 수 있음

- 무작위 대입 공격(Brute Force Attack) : 특정한 암호를 풀기 위해 가능한 모든 값을 대입하는 공격 방법

- 사전 대입 공격(Dictionary Attack) : 사전에 있는 단어를 입력하여 암호를 알아내거나 암호를 해독하는데 사용되는 컴퓨터 공격 방법

2. 점검대상 및 판단기준

1) 대상

- Solaris, Linux, AIX, HP-UX 등

2) 판단 기준

- 양호 : 원격 터미널 서비스를 사용하지 않거나, 사용 시 root 직접 접속을 차단한 경우

- 취약 : 원격 터미널 서비스 사용 시 root 직접 접속을 허용한 경우

3) 조치 방법

- 원격 접속 시 root 계정으로 접속할 수 없도록 설정파일 수정

3. 점검 및 조치사례

1) OS 별 점검 파일 위치 및 점검 방법

| Solaris | [Telnet] #cat /etc/default/login CONSOLE=/dev/console |

| [SSH] #cat /etc/ssh/sshd_config PermitRootLogin no |

|

| Linux | [Telnet] #cat /etc/pam.d/login auth required /lib/security/pam_securitty.so #cat /etc/security pts/0 ~ pts/x 관련 설정이 존재하지 않음 |

| [SSH] #cat /etc/sshd_config PermitRootLogin no |

|

| AIX | [Telnet] #cat /etc/security/user rlogin = false |

| [SSH] #cat /etc/sshd_config PermitRootLogin no |

|

| HP-UX | [Telnet] #cat /etc/securetty console |

| [SSH] #cat /etc/sshd_config PermitRootLogin no |

-> 위 제시한 내용으로 설정되어 있을 경우 root 원격 접속이 차단됨 / 내용 설정에 대해서는 아래의 보안설정방법을 참고

2) Solaris 설정 방법

[Telnet 서비스 사용 시]

step 1) vi 편집기를 이용하여 "/etc/default/login" 파일 열기

step 2) 아래와 같이 주석 제거 또는 신규 삽입

(수정 전) #CONSOLE=/dev/console

(수정 후) CONSOLE=/dev/console

[SSH 서비스 사용 시]

step 1) vi 편집기를 이용하여 "/etc/ssh/sshd_config" 파일 열기

step 2) 아래와 같이 주석 제거 또는 신규 삽입

(수정 전) #PermitRootLogin Yes

(수정 후) PermitRootLogin No

3) Linux 설정 방법

[Telnet 서비스 사용 시]

step 1) "/etc/securetty" 파일에서 pts/0 ~ pts/x 설정 제거 또는 주석 처리

step 2) "/etc/pam.d/login" 파일 수정 또는 신규 삽입

(수정 전) #auth required /lib/security/pam_securetty.so

(수정 후) auth required /lib/seuciryt/pam_securetty.so

/etc/securetty

Telnet 접속 시 root 접근 제한 설정 파일

"/etc/securetty" 파일 내 *pts/x 관련 설정이 존재하는 경우 PAM 모듈 설정과 관계없이 root 계정 접속을 허용하므로 반드시 "securetty" 파일에서 pts/x 관련 설정 제거 필요!

tty(terminal-teletype) : 서버와 연결된 모니터, 키보드 등을 통해 사용자가 콘솔로 직접 로그인함

tps(pseudo-terminal, 가상터미널) : Telnet, SSH, 터미널 등을 이용하여 접속함

[SSH 서비스 사용 시]

step 1) vi 편집기를 이용하여 "/etc/ssh/sshd_config" 파일 열기

step 2) 아래와 같이 주석 제거 또는 신규 삽입

(수정 전) #PermitRootLogin Yes

(수정 후) PermitRootLogin No

4) AIX 설정 방법

[Telnet 서비스 사용 시]

step 1) vi 편집기를 이용하여 "/etc/security/user" 파일 열기

step 2) rlogin 설정을 아래와 같이 수정 또는 신규 삽입(root 설정에 해당되는 부분 수정)

(수정 전) rlogin = true

(수정 후) rlogin = false

rlogin(remote-login)

자주 접속하는 호스트에 대해 자동으로 원격 접속을 할 수 있도록 사용하는 명령어

[SSH 서비스 사용 시]

1) vi 편집기를 이용하여 "/etc/ssh/sshd_config" 파일 열기

2) 아래와 같이 주석 제거 또는 신규 삽입

(수정 전) #PermitRootLogin Yes

(수정 후 ) PermitRootLogin No

5) HP-UX

[Telnet 서비스 사용 시]

step 1) vi 편집기를 이용하여 "/etc/securetty" 파일 열기

step 2) 아래와 같이 수정 또는 신규 삽입

(수정 전) #console

(수정 후) console

"/etc/securetty" 파일은 디폴트로 존재하지 않으므로, /etc/ 디렉터리 내에 "securetty" 파일이 존재하지 않는 경우 새로 생성한 후 적용

#vi /etc/securetty

[SSH 서비스 사용 시]

step 1) vi 편집기를 이용하여 "/etc/ssh/sshd_config" 파일 열기

step 2) 아래와 같이 주석 제거 또는 신규 삽입

(수정 전) #PermitRootLogin Yes

(수정 후) PermitRootLogin No

4. 조치 시 영향

- 일반적인 경우 영향 없음

[실습]

1. 대상

https://haksuperman.tistory.com/61

[AWS] 기본 웹 서비스 인프라 구성(VPC, Security Group, Web, DB, NAT 등)

1. VPC 생성Create VPC test VPC의 이름으로 10.0.0.0/16 CIDR를 가진 VPC 생성 생성 완료 2. IGW 생성 및 AttachCreate internet gateway testVPC-IGW 이름으로 생성 생성된 IGW를 VPC에 Attach Attach 할 VPC 선택 Attach 확인

haksuperman.tistory.com

해당 웹 서버(Linux Ubuntu 22.04)를 대상으로 취약점 진단 실시

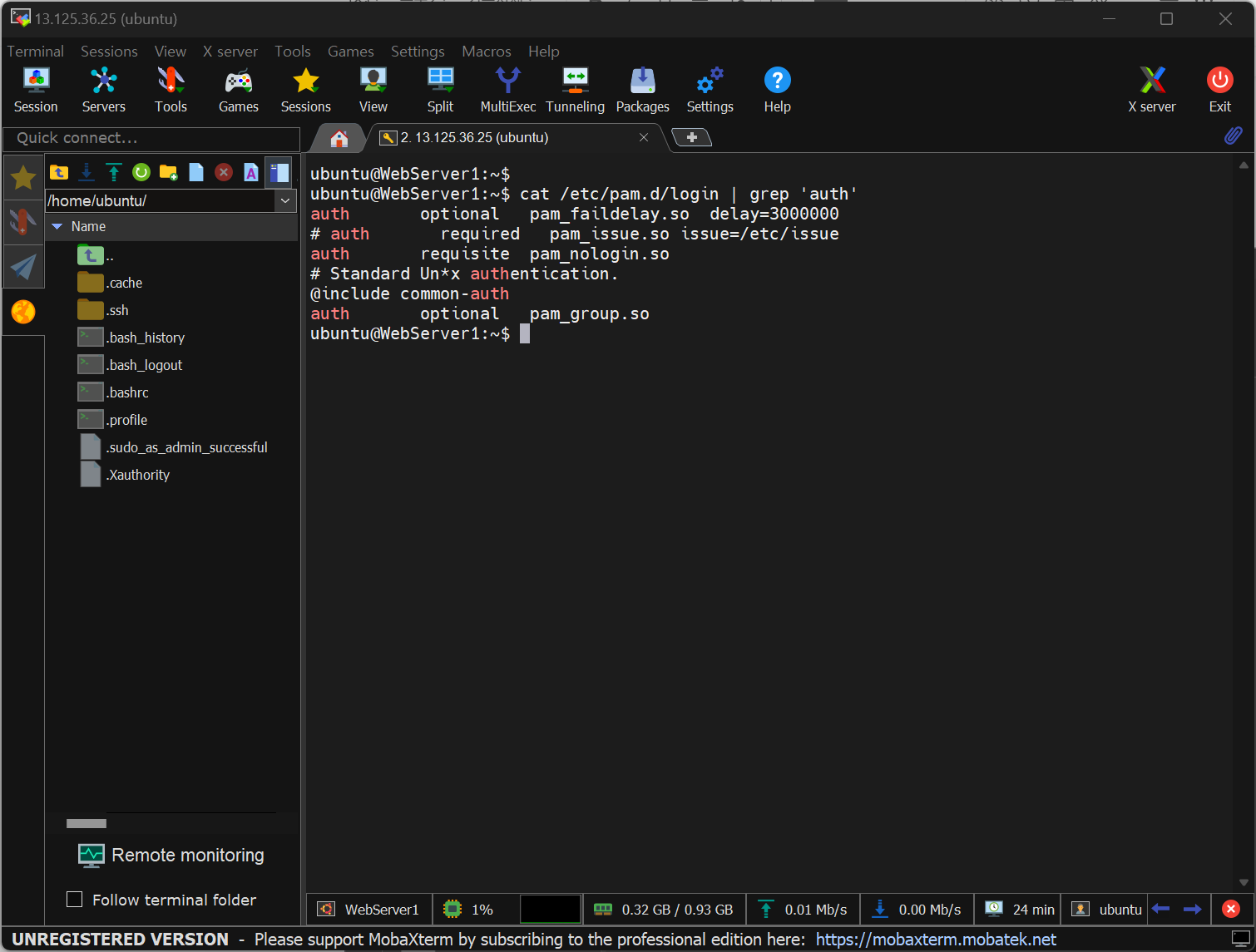

2. Telnet 점검

Telnet 접속 시 root 접근 제한 설정 파일 자체가 없음

auth required /lib/security/pam_securetty.so 내용 없음

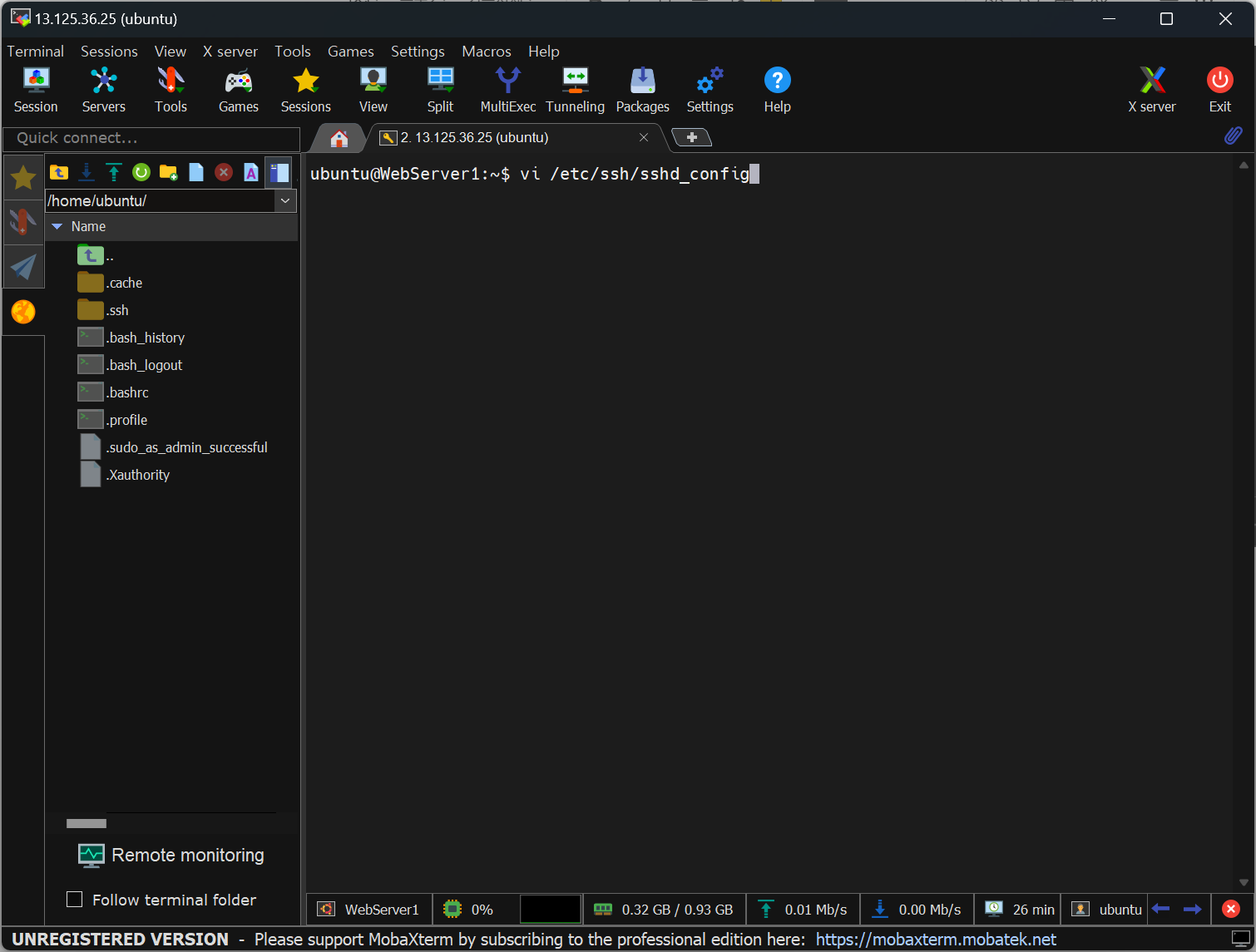

3. SSH 점검

해당 내용 기본적으로 root 로그인이 불가능하긴 하지만, PermitRootLogin No 로 변경하는 것이 바람직 함

4. 결과

| 취약 : 원격 터미널 서비스 사용 시 root 직접 접속을 허용한 경우 |

'Security > KISA 주요정보통신기반시설 기술적 취약점 진단 가이드' 카테고리의 다른 글

| [주요정보통신기반시설 취약점 진단] U-05(상) root 홈, 패스 디렉터리 권한 및 패스 설정 (0) | 2024.06.05 |

|---|---|

| [주요정보통신기반시설 취약점 진단] U-04(상) 패스워드 파일 보호 (0) | 2024.06.05 |

| [주요정보통신기반시설 취약점 진단] U-03(상) 계정 잠금 임계값 설정 (1) | 2024.06.03 |

| [주요정보통신기반시설 취약점 진단] U-02(상) 패스워드 복잡성 설정 (1) | 2024.06.03 |

| [주요정보통신기반시설 취약점 진단] KISA에서 발간한 취약점 분석 가이드 (0) | 2024.06.01 |

개인 공부 목적으로 사용하는 블로그입니다 :)

포스팅이 좋았다면 "좋아요❤️" 또는 "구독👍🏻" 해주세요!

![[주요정보통신기반시설 취약점 진단] U-04(상) 패스워드 파일 보호](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FBeR9Y%2FbtsHPYsuPbR%2FAAAAAAAAAAAAAAAAAAAAACfYvpY_zXtrzB8ZY_RaDqTG1c6QLhHnI7f0MQE5g-dW%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3DCXHFecVljTtkqUyKK4p7yJFxdC0%253D)

![[주요정보통신기반시설 취약점 진단] U-03(상) 계정 잠금 임계값 설정](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FxCLda%2FbtsHML06UB3%2FAAAAAAAAAAAAAAAAAAAAAEKftH5Powh-S4xAm2mx9duF671zG79APT90gjE2QBJr%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3D7xNwlC2w5SXnE2EjONGyOEgwj%252FE%253D)

![[주요정보통신기반시설 취약점 진단] U-02(상) 패스워드 복잡성 설정](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2Fs3eEv%2FbtsHLV9Dqul%2FAAAAAAAAAAAAAAAAAAAAAGISUG-y55UNByEnsPYG_vHPayuyrzYmWo2NLv073FeE%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3DLdBewxYoF5Y%252BecyrdFf5ejyUOU4%253D)