DHCP(Dynamic Host Configuration Protocol)

- 내부 인트라넷에서 호스트들의 ip를 자동 부여

- 관리자가 편하기 위해 사용

-> 사용자가 편리한 인트라넷보다는 관리자가 편한 인트라넷을 구성 하는 것이 좋음

(사용자들의 모든 니즈를 만족시키기는 힘듦, 관리자가 편해야 원활한 정책을 세울 수 있음)

* 정책은 보안적 측면에서 화이트리스트 형식으로 작성해야 함(기본값 거부 시켜 놓고 필요한 것만 허용)

VPN(Virtual Private Network)

- 보안의 목적으로 사용

- 사설망과 사설망을 가상의 터널을 통해 확장 시켜 줌(종단 간의 가상의 직접 회선을 연결하는 셈)

- Public망(ISP)에서 지원을 해줘야 함(L2TP, GRE, PPTP 등의 방법으로 터널링)

- 라우터가 아닌 Windows Server에서도 암호화와 터널링을 지원(PPTP)

- VPN Box 장비를 이용해 터널링 가능

-> 이때, 라우터는 그냥 전송역할만 해줌(Transport Mode)

* Site to Site : 라우터와 라우터를 통해 암호화와 터널링을 함(Tunneling Mode)

=> Transport Mode : 라우터가 아닌 종단 장비에서 터널링을 지원할 때 라우터는 Transport Mode

Tunnel Mode : 종단 장비가 아닌 라우터에서 터널링을 지원할 때 라우터는 Tunnel Mode

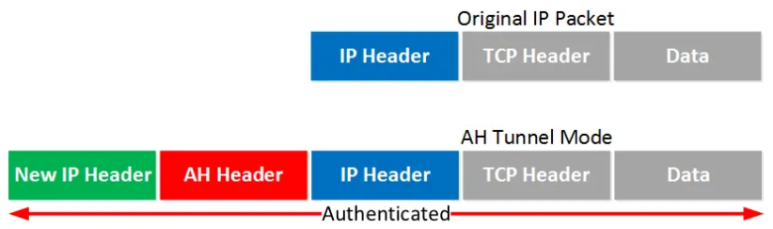

(전송모드는 IP 헤더를 제외한 페이로드만 보호, 터널모드는 IP 패킷 전체를 보호하고 그 위에 새로운 IP 헤더를 추가)

SSTP : End-to-End로 지원

암호화는 IPSec 기술로 진행

- L3 계층에서 IP를 대상으로 보안을 진행

- AH(무결성, 재전송 부인), ESP(무결성, 암호화, 재전송 부인)

-> 이 암호화(IPSec)를 진행하는 위치도 Site-to-Site와 End-to-End 별로 다름(ex. 종단 장비와 라우터)

비싼 공용망을 이용하지 않고 사설망과 사설망을 연결하기 위해서는 아래 두가지 문제를 해결 해야 함

1) 비싼 전용 회선이 아닌 공인 인터넷(공인망)을 사용해 사설망과 사설망을 연결할 수 있어야 함

-> GRE와 같은 기능으로 터널링

2) 인터넷 프로토콜의 취약점인 데이터 암호화 문제를 해결, 공인 인터넷망을 지나가도 안전이 보장되어야 함

-> IPSec으로 암호화

=> VPN으로 해결

VPN(Virtual Private Network)

- 공중 네트워크를 통해 한 회사나 몇몇 단체가 내용을 바깥 사람에게 드러내지 않고 통신할 목적으로 쓰이는 사설 통신망

- 위 두 가지 문제를 해결하기 위해 탄생한 기술 혹은 장비

- 방화벽 기능을 겸비한 VPN 장비가 많이 사용되어 UTM(Unified Threat Management), 통합 보안장비라고도 부름

- 사설망과 사설망이 공인IP로의 변환(NAT) 없이 사설 IP만을 이용해 통신할 수 있도록 지원(터널링)하며 데이터의 암호화(IPSec)을 제공

- IP 패킷을 캡슐화 함과 동시에 터널링 프로토콜을 통해 데이터의 암호화/인증방식을 협상(SA Phase 1, 2) 함(=VPN 터널링)

* IPSec VPN

- 기업의 본사 네트워크와 지사 네트워크를 연결하는 용도로 주로 사용

- Site to Site 방식(Network to Network)으로 사용

- IPSec을 터널링 프로토콜로 사용(L3에서 실시)

IPSec(Internet Protocol Security)

- L3의 단점인 데이터 암호화를 해결하기 위해 터널링 프로토콜 IPSec을 이용

- 안전한 터널을 생성하고 패킷을 인증할 수단을 제공하며, 패킷을 암호화할 키를 관리하고 제공하는 것

- Transport Mode(전송모드)

-- 단말에서 단말로 직접 터널을 연결

-- IP 헤더를 변형하지 않고 그대로 사용하면서 데이터 부분(Payload)만 인증 혹은 암호화하여 전송

-- VPN 연결 자체를 종단 장치에서도 가능할 때, 라우터는 터널링을 할 필요가 없으니 전송모드로 전송만

-- 하드웨어적, 라우팅x, 우리가 생각하는 일반적인 라인 연결 개념

- Tunnel Mode(터널모드)

-- 양쪽 네트워크에 VPN을 두고 VPN 간 터널을 연결

-- New IP Header를 추가적으로 씌워 Origin IP Header를 캡슐화하고 IP 패킷 전체를 인증 혹은 암호화하여 전송

-- 라우터(게이트웨이)끼리 터널링을 이룰 때 터널모드를 사용

-- 소프트웨어적, 라우팅, VPN 구성 시 생각하는 터널링 연결 개념

=> 대부분의 VPN은 터널모드를 사용(앞으로 터널모드로 간주)

- AH(Authentication Header) / ESP(Encapsulating Security Payload)

-- L3 계층에서 IP 패킷에 특정 헤더를 추가함으로써 패킷을 인증/암호화 함

- DES / 3DES / AES

-- 터널 생성 시 서로를 인증하기 위한 인증서/데이터 패킷을 암호화하는데 사용되는 알고리즘

- MD5 / SHA

-- 패킷이 변질되지 않았음을 증명하기 위해 사용

- Diffie-Hellman

-- 키를 생성하기 위한 알고리즘

- IKE(Internet Key Exchange)

-- IPSec 터널을 생성하고 키를 생성/관리하는 프로토콜

AH & ESP

- IPSec 터널이 생성된 이후 VPN이 패킷을 암호화/인증할 때 사용

- IPSec 터널 안을 지나다니는(실질적으로 공인망을 지나다니는) 데이터 패킷을 암호화하고 인증하여 보호함(프로토콜 헤더를 추가로 부착하는 방법으로)

- AH(Authentication Header)

: IP 패킷의 무결성을 입증하기 위함(인증만),

: IP Payload와 IP Header를 인증한 후 인증 데이터를 생성하여 AH 헤더에 이를 포함시켜 패킷에 부착,

: New IP Header를 추가로 씌워 기존 AH 헤더, IP 헤더와 페이로드를 캡슐화 함

=> 새로 부착한 인증 데이터를 통해 데이터의 변질 여부를 확인

- ESP(Encapsulating Security Payload)

: AH 헤더의 인증 기능에 더해 AH 헤더의 약점인 패킷 암호화 기능(DES, AES 등 암호 알고리즘)을 갖춘 프로토콜

: 패킷의 페이로드와 IP 헤더를 암호화하고 ESP 헤더와 선택사항인 인증 데이터를 부착한 후, New IP Header를 씌워 패킷을 캡슐화 함

=> ESP Header는 IP 헤더와 IP 페이로드, ESP Trailer를 암호화 함(추가적으로 인증 데이터인 ESP Auth를 부착)

SA(Security Association)

- VPN과 VPN이 안전하게 교환하기 위해 쌍방 간에 합의되는 사항

- 양쪽의 VPN이 터널 생성, 암호화하는 과정에서 사용하는 알고리즘, 프로토콜, 기타 정보 등의 정보들을 협상하는 과정

- 1대1의 VPN끼리 터널을 뚫는 것이니 각 VPN 간의 협상(SA)을 구분할 번호가 SPI(Security Parameter Index)인 것

IKE(Internet Key Exchange)

- IPSec의 보안연관(SA) 생성을 위한 복합 프로토콜, 그에 따른 키 교환을 수행

- ISAKMP라는 키 교환 프로토콜을 기반으로 OAKLEY, SKEME와 같은 키 교환 프로토콜을 결합함

(IKE는 ISAKMP의 틀로 만든 OAKLEY, SKEME(팥, 슈크림)을 넣어 만든 붕어빵)

- ISAKMP의 틀을 사용하기 때문에 UDP/500의 포트를 그대로 사용

- IPSec 터널을 생성하고 상대방을 인증하며, 패킷을 암호화/인증할 알고리즘과 암호화 키를 안정적으로 교환할 수 있는 과정을 정의한 프로토콜

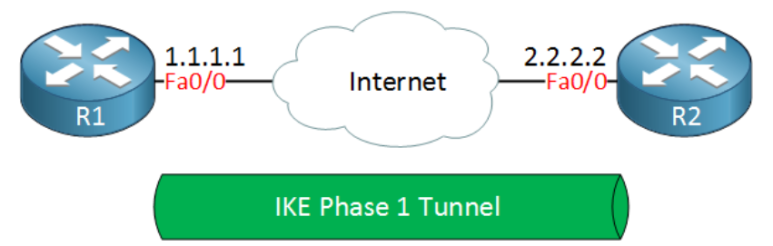

1) VPN간 안전한 Phase 2 SA 교환을 위한 Phase 1 터널 생성과 상대방 인증(=IKE Phase 1, ISAKMP SA)

1-1) IPSec 터널을 생성하여 패킷을 암호화/인증하기 전에 패킷의 암호화 알고리즘 결정 및 암호화 키 교환을 하는 환경 구성 단계

1-2) IKE Phase 1 터널 생성 과정 중 상대방을 인증하기 위한 수단을 암호화/인증하기 위한 알고리즘, 암호화 키 교환

=> IKE Phase 1 혹은 ISAKMP SA라고 부름

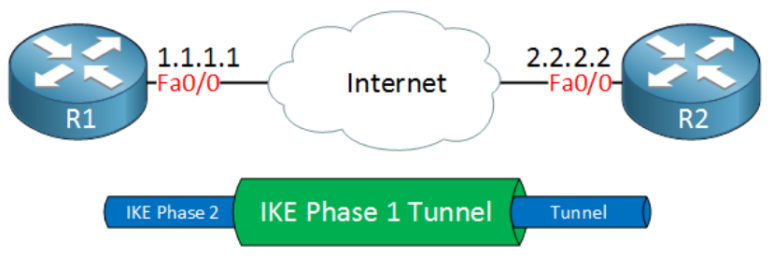

2) 패킷의 암호화 알고리즘 결정과 암호화 키 교환(IKE Phase 2, IPSec SA)

2-1) 터널이 생성된 상태에서 패킷을 암호화/인증할 수단을 교환하여 패킷 교환 준비를 끝마치는 과정

2-2) 패킷을 암호화할 암호 알고리즘, 암호화 키를 교환(1번 터널을 기반으로 패킷 교환이 가능한 터널 생성)

=> IKE Phase 2 혹은 IPSec SA라고 부름

=> IKE Phase 2를 실시할 환경인 IKE Phase 1 터널을 만드는 셈, IKE Phase 2를 통해 전송할 패킷을 어떻게 암호화 시켜 교환할지 협의함

IKE Phase 1(ISAKMP SA를 협상하여 안전한 터널을 생성하고 상대방을 인증)

1) ISAKMP SA 제안 및 협의

2) 인증 정보 교환을 통한 상대방 VPN 인증

3) 인증 정보 암호화 및 Phase 2에서 사용할 암호화 키 생성

IKE Phase 2(Phase 1에서 생성한 안전한 터널을 기반으로 패킷을 암호화/인증할 실질적인 SA를 협의하고 패킷을 암호화하여 전송할 터널을 생성)

1) IPSec SA 제안 및 협의

2) 패킷을 암호화할 암호화 키 생성 및 인증

실습한 것 다시 해보기

'On-Premise > Network' 카테고리의 다른 글

| DHCP (1) | 2024.01.02 |

|---|---|

| L3 Switching, VLAN (2) | 2024.01.02 |

| ACL (0) | 2024.01.02 |

| NAT (3) | 2024.01.02 |

| Default Routing (2) | 2024.01.01 |

개인 공부 목적으로 사용하는 블로그입니다 :)

포스팅이 좋았다면 "좋아요❤️" 또는 "구독👍🏻" 해주세요!